Tudo o que precisa de saber sobre a segurança do SQL Server

A segurança do SQL Server tem sido sempre uma preocupação premente, mesmo para os utilizadores mais experientes. Independentemente da sua versão, a base de dados do SQL Server está sob constante ameaça porque contém dados valiosos que hackers maliciosos desejam aceder.

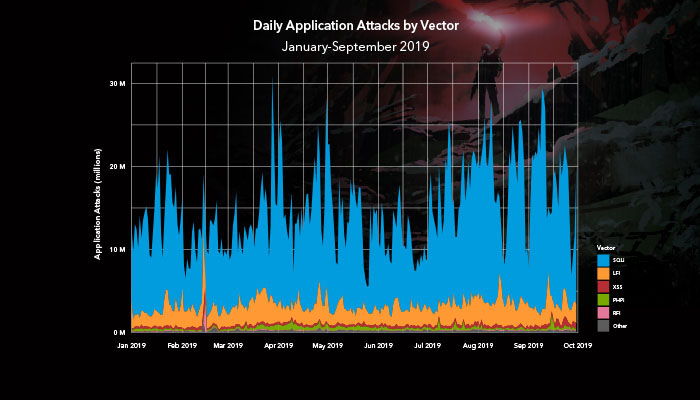

Os ataques de injeção SQL (SQLi) são fáceis de implementar e potencialmente perigosos, tornando-os muito populares entre os hackers. O Relatório sobre o Estado da Internet/Segurança mostra que a SQLi sozinha representa 77% de todos os ataques a aplicações em 2019. SQLi significa que os hackers inserem servidores SQL arbitrários na consulta da base de dados da aplicação com o objetivo de a destruir.

A segurança dos ambientes SQL Server é uma das principais tarefas dos administradores de bases de dados. Felizmente, o SQL Server foi concebido para ser uma plataforma de base de dados segura. Possui várias funcionalidades para encriptar dados, restringir o acesso e a autorização, e proteger os dados contra roubo, destruição e outros tipos de comportamentos maliciosos.

No entanto, ainda existem muitas empresas que são afetadas por vulnerabilidades nas bases de dados SQL. Estas incluem ataques de injeção SQL no SQL Server, forçamento de credenciais do SQL Server e outros ataques de manipulação de recuperação de dados.

A ameaça ao SQL Server é omnipresente hoje em dia. Mas isso não significa que não haja nada que possamos fazer a respeito. Para proteger a empresa contra tais ataques, os administradores de bases de dados e os profissionais de segurança devem compreender as potenciais ameaças à plataforma de gestão de bases de dados e tomar medidas proativas para mitigar os riscos de segurança.

Melhores práticas para a segurança do SQL Server

O SQL Server é uma das plataformas de dados mais populares do mundo. É utilizado para as operações e processos críticos de uma organização. Portanto, oferece uma variedade de ferramentas de segurança para proteger contra ataques maliciosos e para assegurar as instâncias do SQL Server.

No entanto, o uso de definições de segurança por defeito pode ter vulnerabilidades de segurança, deixando a rede vulnerável a ataques. Aqui encontrará uma lista de verificação de segurança do SQL Server que pode utilizar para afastar eficazmente ameaças à sua plataforma de base de dados.

1. realizar várias auditorias de segurança do SQL Server

Auditorias regulares de segurança, de logon e de autorização do servidor são um requisito básico para prevenir ataques potenciais e apoiar a análise forense de uma possível violação de dados. No entanto, uma auditoria de segurança do SQL Server em toda a empresa não é apenas um investimento em segurança, mas tornou-se um requisito legal na sequência de nova legislação como a HIPAA e o GDPR.

Primeiro, defina o que deseja auditar. Nas suas auditorias de servidor, deve monitorizar os seguintes pontos.

• Logins de utilizador

• Exame C2

• Critérios de conformidade comuns

• Verificação de login

• Configuração do servidor

• Alterações à regulamentação

• Verificação do SQL Server

• Rastreio SQL

• Eventos estendidos

• Introdução de dados de alteração

• DML, DDL e triggers de inscrição

Uma auditoria de rotina pode ajudar a melhorar a saúde da sua base de dados e da rede. Por exemplo, se uma consulta não puder ser executada, uma auditoria pode identificar a razão: Existe uma ameaça de segurança ou é um erro na sequência das operações SQL?

Da mesma forma, logins de servidor falhados repetidamente, alterações e eliminações de objetos de base de dados restritos, e alterações nas definições e permissões indicam que alguém está a tentar aceder ao seu servidor. Verificações de segurança regulares (incluindo verificação de logon) podem ajudá-lo a detectar estes sinais de potenciais ataques ao servidor e a detê-los antes que causem mais danos.

2. Tenha uma política de palavras-passe rigorosa

Todas as contas de administrador de base de dados devem ter uma palavra-passe segura para prevenir ataques de força bruta.

• Contém pelo menos 10 caracteres, incluindo números, letras maiúsculas e minúsculas e caracteres especiais. Também pode usar frases-passe que consistam em pelo menos 15 caracteres, incluindo letras e números.

• Evite palavras-passe fáceis de adivinhar, como "password", "qwerty" ou o nome e a data de nascimento do seu cônjuge. Além disso, não utilize a mesma palavra-passe para múltiplos sistemas.

• Altere a palavra-passe regularmente.

Utilize ferramentas de gestão de palavras-passe com uma chave mestre forte para armazenar múltiplas palavras-passe.

3. Mantenha o sistema leve

Com software desnecessário e aplicações adicionais, os hackers podem explorar o seu servidor de base de dados SQL. Além disso, múltiplas aplicações são difíceis de gerir e rapidamente tornam-se obsoletas.

Todos sabemos como aplicações desatualizadas ou não corrigidas introduzem vulnerabilidades no sistema e convidam atacantes a executar código não autorizado num servidor SQL através de um caminho autorizado (injeção SQL).

Limite a instalação de componentes e funções da base de dados SQL apenas àqueles necessários para tarefas específicas. Isto reduz o consumo de recursos da base de dados e simplifica a administração, minimizando o risco de segurança.

4. Aplicação do princípio do menor privilégio

Todos estamos familiarizados com o princípio do menor privilégio, uma expressão comum no campo da segurança da informação e da computação. Este princípio afirma que a uma conta devem ser concedidos apenas os privilégios (neste caso, os privilégios mínimos e direitos de sistema) que são necessários para que funcione corretamente.

Com base neste princípio, determine quais contas devem ser autorizadas a executar quais serviços de base de dados. Melhor ainda, atribua uma conta separada a um serviço específico. Desta forma, se um serviço falhar, os outros serviços podem impor segurança e continuar a operar normalmente.

Estas são algumas das contas que pode ter para serviços SQL Server.

• Uma conta de utilizador de domínio - Este é o tipo de conta mais utilizado para executar serviços SQL Server, pois é bastante segura, uma vez que não tem direitos de administrador.

• Contas de Serviço Geridas pelo Active Directory - Esta conta é mais segura do que uma conta de utilizador de domínio porque não pode iniciar sessão no servidor com esta conta e não precisa de realizar redefinições manuais de senha.

• Conta de Utilizador Local - Normalmente uma boa opção para ambientes não dominados.

• Conta do Sistema Local - Estas contas têm privilégios totais e acesso irrestrito a todos os recursos do sistema local. A conta do sistema local tem privilégios que um servidor SQL não necessita, por isso não deve ser utilizada para executar serviços.

• Conta de serviço de rede - Tem menos privilégios do que uma conta de sistema, mas tem mais acesso a recursos e objetos de rede do que os membros do grupo de utilizadores. Evite estes tipos de contas, se possível.

• A conta de serviço virtual - Esta conta é semelhante à conta de serviço gerida pelo AD, mas pode ser utilizada para gerir serviços sem um domínio. Tecnicamente, é uma conta de serviço de rede integrada que tem o seu próprio identificador único. Isto torna as contas de serviço virtual ideais para serviços SQL.

5. tenha uma estratégia sólida para proteger bases de dados.

Faça sempre backup da sua base de dados SQL e armazene-o em diferentes locais fora da sua rede. Confie em ferramentas de recuperação SQL de terceiros para resolver problemas de bases de dados SQL, como corrupção e inacessibilidade de ficheiros de base de dados.

E o que mais? Lembre-se de encriptar os backups da sua base de dados SQL Server. A sua cópia de backup contém os mesmos dados sensíveis que a sua base de dados e, portanto, deve ser protegida da mesma forma. Não quer que os seus ficheiros de backup fiquem corrompidos. Portanto, aplique os mesmos protocolos, incluindo restrições de acesso, medidas de segurança e monitorização/controlo de acesso aos dados de backup.

6. use uma ferramenta de monitorização SQL Server adequada

Uma ferramenta de monitorização SQL Server robusta deve ser capaz de escanear os processos de uma aplicação de base de dados e monitorizar alterações na configuração do servidor de base de dados. Deve detectar rapidamente erros, sessões e instruções SQL Server individuais que permitam o acesso a informações sensíveis.

É importante lembrar que a própria ferramenta de monitorização pode ser um risco de segurança, uma vez que é um sistema sensível que está a ser monitorizado. Portanto, a ferramenta deve utilizar práticas de segurança modernas que lhe permitam manter a saúde a longo prazo da sua base de dados e rede.

Use uma ferramenta de monitorização SQL Server apropriada para proteger o seu servidor de ataques comuns, resolver problemas de desempenho e manter a sua rede operacional.

Em resumo

O SQL Server oferece várias funcionalidades para suportar e proteger aplicações de base de dados. No entanto, é impossível prever quais as ameaças de segurança que podem ocorrer ao longo do tempo. Portanto, é aconselhável conhecer as melhores práticas e considerações de segurança mais comuns para proteger as suas aplicações de base de dados.

As informações acima ajudarão a construir uma estratégia sólida de segurança SQL Server para combater ameaças de segurança comuns.

Se tiver alguma dúvida, pergunte-nos aqui ou no nosso chat online.

Se quiser ver mais do nosso conteúdo, sinta-se à vontade para visitar o nosso canal no YouTube.

Posts de blog relacionados

https://licendi.com/blog/sql-server/https://licendi.com/blog/sql-server-2019/