Sicherheit für KMU im Jahr 2026

In der heutigen digitalen Landschaft sind kleine und mittlere Unternehmen zum Hauptziel von Cyberkriminellen geworden. Im Jahr 2026 haben Angriffe auf KMU exponentiell zugenommen und nutzen die Tatsache aus, dass vielen dieser Organisationen die Ressourcen und das Wissen fehlen, um robuste Schutzmaßnahmen zu implementieren. Dieser umfassende Leitfaden wird Ihnen alle Werkzeuge, Strategien und Kenntnisse vermitteln, die Sie benötigen, um Ihr Unternehmen gegen die raffiniertesten Cyberbedrohungen von heute zu schützen.

Die digitale Transformation hat Unternehmen aller Größen unzählige Vorteile gebracht, aber sie hat auch neue Türen für Angreifer geöffnet. Heute mehr denn je ist die Investition in Cybersicherheit kein Luxus, sondern eine zwingende Notwendigkeit, um die Betriebskontinuität und das Kundenvertrauen zu gewährleisten. In diesem Artikel werden wir jeden grundlegenden Aspekt des digitalen Unternehmensschutzes erkunden, von den häufigsten Bedrohungen bis zu den effektivsten Lösungen auf dem Markt.

Warum KMU das Lieblingsziel von Cyberkriminellen Sind

Es gibt ein weit verbreitetes Missverständnis unter Kleinunternehmern: die Annahme, dass Hacker nur große Konzerne angreifen. Die Realität ist völlig anders. Cyberkriminelle haben entdeckt, dass KMU viel profitablere Ziele darstellen, wenn man den investierten Aufwand gegen den erzielten Nutzen abwägt. Während große Unternehmen über dedizierte Sicherheitsabteilungen, Enterprise-Firewalls und strenge Protokolle verfügen, arbeiten kleine und mittlere Unternehmen häufig mit veralteten Systemen und ohne spezialisiertes IT-Sicherheitspersonal.

Begrenzte Ressourcen und Mangel an Spezialisiertem Personal

Die meisten KMU arbeiten mit knappen Budgets, bei denen Cybersicherheit selten als Priorität eingestuft wird. Geschäftsinhaber müssen häufig zwischen Investitionen in kommerzielles Wachstum oder digitalen Schutz wählen, und leider wird die Sicherheit oft vernachlässigt. Diese Situation schafft offensichtliche Schwachstellen, die Angreifer gnadenlos ausnutzen. Darüber hinaus ist die Einstellung eines Vollzeit-Cybersicherheitsspezialisten für die meisten dieser Unternehmen wirtschaftlich nicht machbar, wodurch die Verantwortung für den digitalen Schutz in den Händen von Mitarbeitern ohne spezifische Ausbildung liegt.

Wertvolle Daten mit Minimalem Schutz

Kleine Unternehmen verarbeiten äußerst wertvolle Informationen: Kundendaten, Finanzinformationen, Geschäftsgeheimnisse, Zugangsdaten zu Bankplattformen und vieles mehr. All diese Informationen sind für Cyberkriminelle äußerst attraktiv, die wissen, dass sie diese aufgrund der geringen implementierten Schutzmaßnahmen relativ leicht erlangen können. Ein erfolgreicher Angriff auf ein KMU kann Zugang zu Tausenden von Kundendatensätzen, Kreditkarteninformationen und sensiblen Daten verschaffen, die anschließend auf geheimen Darknet-Märkten verkauft werden.

Die Wichtigsten Cybersicherheitsbedrohungen für KMU im Jahr 2026

Das Ökosystem der Cyberbedrohungen entwickelt sich ständig weiter, passt sich an neue Technologien an und entwickelt immer ausgefeiltere Techniken, um traditionelle Sicherheitsmaßnahmen zu umgehen. Das Verständnis der aktuellen Bedrohungen ist der grundlegende erste Schritt, um sich effektiv dagegen zu verteidigen. Im Folgenden analysieren wir die wichtigsten Bedrohungen, denen KMU in diesem Jahr ausgesetzt sind.

Ransomware: Die Bedrohung, die Unternehmen Lahmlegt

Ransomware ist weiterhin die verheerendste Bedrohung für kleine und mittlere Unternehmen. Diese Art von Malware verschlüsselt alle Dateien auf dem infizierten System und lässt das Unternehmen völlig gelähmt zurück, bis ein Lösegeld gezahlt wird, in der Regel in Kryptowährung. Im Jahr 2026 sind Ransomware-Angriffe selektiver geworden und die geforderten Lösegelder sind erheblich gestiegen. Kriminelle Gruppen recherchieren ihre Opfer im Voraus, um zu bestimmen, wie viel sie zahlen können, und maximieren so ihre Gewinne.

Die Folgen eines Ransomware-Angriffs gehen über die Zahlung des Lösegelds hinaus. Viele Unternehmen, die sich zur Zahlung bereit erklären, stellen fest, dass die Kriminellen ihr Wort nicht halten und keine Entschlüsselungsschlüssel bereitstellen, oder dass die wiederhergestellten Daten beschädigt sind. Darüber hinaus verursacht die Ausfallzeit während des Angriffs enorme wirtschaftliche Verluste: unzufriedene Kunden, nicht bearbeitete Bestellungen, unterbrochene Dienste und Reputationsschäden, deren Behebung Jahre dauern kann.

Phishing und Social-Engineering-Angriffe

Phishing-Angriffe stellen den häufigsten Einstiegspunkt für Cyberkriminelle dar. Durch gefälschte E-Mails, die legitime Kommunikation von Banken, Dienstleistern oder sogar Kollegen imitieren, bringen Angreifer Mitarbeiter dazu, Zugangsdaten, Finanzinformationen preiszugeben oder schädliche Dateien herunterzuladen. Im Jahr 2026 haben diese Angriffe ein beispielloses Niveau an Raffinesse erreicht und nutzen künstliche Intelligenz, um Nachrichten zu erstellen, die praktisch nicht von authentischer Kommunikation zu unterscheiden sind.

Spear-Phishing, eine gezieltere Variante dieser Angriffe, konzentriert sich auf bestimmte Personen innerhalb der Organisation, in der Regel solche mit Zugang zu sensiblen Informationen oder der Fähigkeit, Finanztransaktionen durchzuführen. Angreifer recherchieren ihre Opfer in sozialen Medien und anderen öffentlichen Quellen und personalisieren ihre Nachrichten, um die Erfolgschancen zu erhöhen. Ein einziger unachtsamer Klick kann die gesamte Unternehmensinfrastruktur gefährden.

Malware und Fortgeschrittene Schadsoftware

Über Ransomware hinaus gibt es ein ganzes Ökosystem von Schadsoftware, die darauf ausgelegt ist, in Unternehmenssysteme einzudringen. Trojaner ermöglichen Angreifern den Fernzugriff auf infizierte Computer, Keylogger zeichnen jeden Tastendruck auf und erfassen Passwörter und sensible Daten, und Cryptominer nutzen die Rechenressourcen des Unternehmens, um ohne Wissen des Eigentümers Kryptowährung zu schürfen. Jede dieser Bedrohungen kann erhebliche Schäden am Geschäftsbetrieb und den Finanzen verursachen.

Interne Bedrohungen und Menschliche Fehler

Nicht alle Bedrohungen kommen von außen. Unzufriedene Mitarbeiter, ehemalige Angestellte mit nicht widerrufenen Zugängen oder einfach unbeabsichtigte menschliche Fehler stellen ein erhebliches Risiko für die Unternehmenssicherheit dar. Ein Mitarbeiter, der schwache Passwörter wiederverwendet, Anmeldedaten mit Kollegen teilt oder nicht autorisierte USB-Geräte anschließt, kann Schwachstellen schaffen, die externe Angreifer ausnutzen. Kontinuierliche Schulungen und die Implementierung klarer Sicherheitsrichtlinien sind unerlässlich, um diese Risiken zu mindern.

Grundlegende Cybersicherheitsstrategien für Ihr KMU

Die Implementierung einer effektiven Cybersicherheitsstrategie erfordert nicht unbedingt große Investitionen. Mit den richtigen Maßnahmen und einem systematischen Ansatz kann jedes KMU eine solide Schutzgrundlage schaffen, die die Arbeit der Angreifer erheblich erschwert. Der Schlüssel liegt in der Anwendung eines mehrschichtigen Ansatzes, der Technologie, Prozesse und Mitarbeiterschulungen kombiniert.

Implementierung Robuster Backups

Backups bilden die letzte Verteidigungslinie gegen Ransomware und andere digitale Katastrophen. Eine effektive Backup-Strategie sollte der 3-2-1-Regel folgen: mindestens drei Kopien wichtiger Daten aufbewahren, auf zwei verschiedenen Medientypen gespeichert, mit mindestens einer Kopie außerhalb des Standorts oder in der Cloud. Es ist wesentlich, dass Backups automatisch und regelmäßig durchgeführt werden und ihre Integrität regelmäßig durch Wiederherstellungstests überprüft wird.

Ebenso wichtig ist es, dass Backups vom Hauptsystem isoliert sind. Viele moderne Ransomware-Angriffe suchen gezielt nach Backups, um diese ebenfalls zu verschlüsseln, wodurch das Opfer ohne Wiederherstellungsoptionen bleibt. Die Verwendung von unveränderlichen oder Air-Gap-Backup-Lösungen stellt sicher, dass Angreifer keinen Zugriff auf diese Backups erhalten können, selbst wenn sie das Hauptsystem kompromittieren.

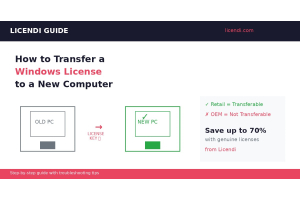

Systemwartung und Updates

Veraltete Systeme stellen eine der am häufigsten von Cyberkriminellen ausgenutzten Schwachstellen dar. Jedes Mal, wenn ein Softwarehersteller einen Sicherheitspatch veröffentlicht, enthüllt er indirekt die Existenz einer Schwachstelle, die Angreifer ausnutzen können. Alle Betriebssysteme, Anwendungen und Firmware auf dem neuesten Stand zu halten, schließt diese Sicherheitslücken, bevor sie ausgenutzt werden können. Die Konfiguration automatischer Updates, wann immer möglich, eliminiert den menschlichen Faktor aus der Gleichung.

Passwortrichtlinien und Multi-Faktor-Authentifizierung

Schwache oder wiederverwendete Passwörter bleiben eine der Hauptursachen für Sicherheitsverletzungen. Die Implementierung einer robusten Passwortrichtlinie, die lange und komplexe Kombinationen erfordert, zusammen mit dem Verbot der Wiederverwendung von Passwörtern über verschiedene Dienste hinweg, stellt eine grundlegende, aber wesentliche Maßnahme dar. Die Verwendung von Passwort-Managern erleichtert die Einhaltung dieser Richtlinien, ohne die Mitarbeiter zu überlasten.

Die Multi-Faktor-Authentifizierung fügt eine zusätzliche Schutzschicht hinzu, die den Unterschied zwischen einem gescheiterten Angriffsversuch und einer katastrophalen Sicherheitsverletzung ausmachen kann. Selbst wenn ein Angreifer die Anmeldedaten eines Mitarbeiters durch Phishing erhält, kann er ohne den zweiten Authentifizierungsfaktor nicht auf das System zugreifen, sei es ein an ein Mobiltelefon gesendeter Code, eine Authentifizierungs-App oder ein physischer Sicherheitsschlüssel.

Mitarbeiterschulung und Sensibilisierung

Die fortschrittlichste Technologie ist nutzlos, wenn Mitarbeiter nicht wissen, wie sie sie richtig nutzen, oder Opfer von Social-Engineering-Angriffen werden. Investitionen in kontinuierliche Schulungsprogramme, die lehren, wie man Phishing-E-Mails erkennt, gute Sicherheitsgewohnheiten praktiziert und verdächtige Vorfälle meldet, verwandeln jedes Teammitglied in eine erste Verteidigungslinie. Phishing-Simulationen ermöglichen es, das Vorbereitungsniveau der Mitarbeiter zu bewerten und Bereiche zu identifizieren, die zusätzliche Schulung erfordern.

Wesentliche Softwarelösungen für den Unternehmensschutz

Die richtigen Software-Tools machen einen erheblichen Unterschied in der Fähigkeit eines KMU, Cyberbedrohungen zu erkennen, zu verhindern und darauf zu reagieren. Der Markt bietet vielfältige Lösungen, die an unterschiedliche Bedürfnisse und Budgets angepasst sind und es Unternehmen jeder Größe ermöglichen, professionellen Schutz zu implementieren.

Antivirus- und Endpoint-Schutzlösungen

Ein hochwertiges Business-Antivirus bildet das grundlegende Fundament jeder Cybersicherheitsstrategie. Im Gegensatz zu kostenlosen verbraucherorientierten Lösungen bietet Business-Antivirus-Software zentralisierte Verwaltung, Echtzeitschutz gegen bekannte und unbekannte Bedrohungen sowie verhaltensbasierte Erkennungsfunktionen, die Malware auch dann identifizieren, wenn keine bekannte Signatur existiert. Moderne Endpoint-Schutzlösungen gehen über traditionelle Antivirenprogramme hinaus und integrieren Funktionen wie Anwendungskontrolle, Datenverlustprävention und automatisierte Vorfallreaktion.

Es ist wesentlich, Lösungen von anerkannten Herstellern mit einer nachgewiesenen Erfolgsbilanz in Bezug auf Effektivität und ständige Updates zu wählen. Marken wie Bitdefender, Kaspersky, Norton, ESET und Trend Micro bieten ausgezeichnete Optionen für KMU mit verschiedenen Schutzstufen und Funktionen, die sich an die spezifischen Bedürfnisse jedes Unternehmens anpassen.

Firewalls und Netzwerksicherheit

Die Firewall fungiert als Wächter des Unternehmensnetzwerks und kontrolliert den ein- und ausgehenden Datenverkehr nach vordefinierten Regeln. Next-Generation-Firewalls kombinieren traditionelle Paketfilterfunktionen mit fortgeschrittenen Fähigkeiten wie Deep Packet Inspection, Intrusion Prevention und Inhaltsfilterung. Für KMU gibt es Lösungen, die mehrere Sicherheitsfunktionen in einem einzigen Gerät integrieren, was die Verwaltung vereinfacht und Kosten reduziert.

Unternehmens-VPN für Sicheres Remote-Arbeiten

Mit dem Aufstieg der Remote-Arbeit sind virtuelle private Netzwerke zu einem unverzichtbaren Werkzeug für KMU geworden. Ein Unternehmens-VPN verschlüsselt alle Kommunikationen zwischen den Geräten der Mitarbeiter und dem Unternehmensnetzwerk und schützt sie vor Abhören, selbst bei der Nutzung potenziell unsicherer öffentlicher WLAN-Netzwerke. Die Implementierung eines hochwertigen VPN stellt sicher, dass sensible Unternehmensinformationen geschützt bleiben, unabhängig davon, von wo aus die Mitarbeiter arbeiten.

Licendi: Ihr Partner für den Erwerb von Antivirus-Lizenzen

Wir verstehen, dass das Budget eine ständige Sorge für kleine und mittlere Unternehmen ist, besonders wenn es um Investitionen in Sicherheitssoftware geht. Deshalb möchten wir Ihnen Licendi vorstellen, einen spezialisierten Shop, in dem Sie originale Antivirus-Lizenzen zu wettbewerbsfähigen Preisen kaufen können, sodass Sie Ihr Unternehmen schützen können, ohne Ihre Finanzen zu belasten.

Warum Licendi für Ihre Softwarelizenzen Wählen

Bei Licendi finden Sie einen umfangreichen Katalog von Antivirus-Lizenzen der bekanntesten Marken auf dem Markt, alle 100% original und legitim. Im Gegensatz zu anderen Shops spezialisiert sich Licendi darauf, reduzierte Preise anzubieten, ohne die Authentizität oder Produktqualität zu opfern. Das bedeutet, dass Sie den gleichen Unternehmensschutz erhalten können, den große Konzerne verwenden, aber zu einem Bruchteil der üblichen Kosten.

Der Shop bietet Lizenzen für mehrere Geräte an, ideal für KMU, die mehrere Computer, Server und mobile Geräte schützen müssen. Darüber hinaus ist der Kaufprozess einfach und schnell, mit sofortiger Lieferung der Lizenzschlüssel per E-Mail. Das Kundenservice-Team von Licendi steht zur Verfügung, um alle Fragen darüber zu beantworten, welches Produkt am besten zu den spezifischen Anforderungen Ihres Unternehmens passt.

Verfügbare Produkte und Exklusive Vorteile

Bei Licendi finden Sie Lizenzen von den führenden Herstellern von Sicherheitssoftware, einschließlich kompletter Antivirus-Lösungen, umfassender Sicherheitssuiten, Serverschutz und vielem mehr. Der Shop aktualisiert ständig seinen Katalog, um die neuesten Softwareversionen einzuschließen, sodass Sie immer Zugang zum aktuellsten Schutz gegen aufkommende Bedrohungen haben.

Die Vorteile des Kaufs bei Licendi gehen über den Preis hinaus. Der Shop bietet eine Garantie auf alle seine Lizenzen, After-Sales-Support für alle Aktivierungsprobleme und persönliche Beratung, um Ihnen bei der Auswahl der am besten geeigneten Lösung basierend auf der Größe Ihres Unternehmens, der Art der verwendeten Geräte und Ihrem spezifischen Risikoniveau zu helfen. In Cybersicherheit zu investieren war für KMU noch nie so zugänglich.

Erstellung eines Incident-Response-Plans

Selbst mit den besten Präventivmaßnahmen ist keine Organisation vollständig vor einem Sicherheitsvorfall geschützt. Der Unterschied zwischen einer handhabbaren Krise und einer Unternehmenskatastrophe liegt in der vorherigen Vorbereitung und der Fähigkeit, schnell und effektiv zu reagieren, wenn ein Vorfall eintritt. Die Entwicklung eines dokumentierten und getesteten Incident-Response-Plans ist für jedes KMU unerlässlich, das seine Cybersicherheit ernst nimmt.

Identifizierung und Klassifizierung von Vorfällen

Der erste Schritt jedes Reaktionsplans besteht darin, klare Verfahren zur Identifizierung und Klassifizierung von Sicherheitsvorfällen zu etablieren. Nicht alle Ereignisse erfordern die gleiche Reaktion: Ein Mitarbeiter, der sein Passwort vergisst, hat nicht die gleiche Schwere wie aktive Ransomware, die Dateien verschlüsselt. Die Definition von Vorfallskategorien mit ihren jeweiligen Schweregraden ermöglicht es, Ressourcen zu priorisieren und verhältnismäßig zur tatsächlichen Bedrohung zu handeln.

Eindämmung und Beseitigung von Bedrohungen

Sobald ein Vorfall identifiziert ist, hat die Eindämmung des Schadens unmittelbare Priorität, um eine weitere Ausbreitung zu verhindern. Dies kann die Isolierung infizierter Geräte vom Netzwerk, das Widerrufen kompromittierter Anmeldedaten oder die Deaktivierung betroffener Dienste beinhalten. Anschließend wird die Bedrohung beseitigt, indem die Malware entfernt, die ausgenutzten Schwachstellen geschlossen und überprüft wird, dass keine Spuren der Infektion auf irgendeinem System verbleiben.

Wiederherstellung und Gewonnene Erkenntnisse

Die Wiederherstellungsphase umfasst die Rückführung betroffener Systeme und Daten in ihren normalen Betriebszustand, gegebenenfalls unter Verwendung von Backups. Sobald die Krise überwunden ist, ist es wesentlich, eine Post-Incident-Analyse durchzuführen, um zu identifizieren, was fehlgeschlagen ist, wie es hätte verhindert werden können und welche Verbesserungen implementiert werden sollten, um ähnliche Vorfälle in Zukunft zu vermeiden. Die Dokumentation dieser gewonnenen Erkenntnisse stärkt kontinuierlich die Abwehrkräfte der Organisation.

Regulatorische Compliance und Datenschutz

KMU müssen verschiedene Vorschriften im Zusammenhang mit Datenschutz und Informationssicherheit einhalten. In Europa legt die Datenschutz-Grundverordnung strenge Verpflichtungen fest, wie Unternehmen mit personenbezogenen Daten ihrer Kunden und Mitarbeiter umgehen müssen. Nichteinhaltung kann zu erheblichen finanziellen Strafen führen, die die Lebensfähigkeit des Unternehmens gefährden könnten.

DSGVO und Sicherheitspflichten

Die DSGVO verlangt von Organisationen, geeignete technische und organisatorische Maßnahmen zu implementieren, um ein dem Risiko angemessenes Sicherheitsniveau zu gewährleisten. Dies umfasst die Fähigkeit, die Vertraulichkeit, Integrität und Verfügbarkeit von Verarbeitungssystemen sicherzustellen sowie die Fähigkeit, die Verfügbarkeit und den Zugang zu personenbezogenen Daten im Falle eines Vorfalls schnell wiederherzustellen. Darüber hinaus müssen Unternehmen Sicherheitsverletzungen, die personenbezogene Daten betreffen, innerhalb von 72 Stunden nach Entdeckung melden.

Dokumentation und Sicherheitsaudits

Die Pflege einer umfassenden Dokumentation aller implementierten Sicherheitsmaßnahmen, aufgetretenen Vorfälle und ergriffenen Maßnahmen ist sowohl für den Nachweis der regulatorischen Compliance als auch für die kontinuierliche Verbesserung der Sicherheitslage unerlässlich. Die Durchführung regelmäßiger Sicherheitsaudits, entweder intern oder durch externe Berater, ermöglicht es, Schwachstellen zu identifizieren, bevor sie ausgenutzt werden, und zu überprüfen, dass implementierte Kontrollen wie vorgesehen funktionieren.

Cybersicherheitstrends und Vorbereitung auf die Zukunft

Die Cybersicherheitslandschaft entwickelt sich ständig weiter, und KMU müssen über aufkommende Trends informiert bleiben, um sich angemessen vorzubereiten. Künstliche Intelligenz transformiert sowohl Angriffe als auch Abwehrmaßnahmen, IoT-Geräte erweitern die Angriffsfläche, und Zero-Trust-Architekturen werden zum neuen Standard für Unternehmenssicherheit.

Künstliche Intelligenz in der Cybersicherheit

Künstliche Intelligenz revolutioniert das Feld der Cybersicherheit. Einerseits nutzen Verteidiger Machine-Learning-Algorithmen, um unbekannte Bedrohungen zu erkennen, anomale Verhaltensweisen zu identifizieren und Vorfallreaktionen zu automatisieren. Andererseits setzen Angreifer dieselben Technologien ein, um überzeugenderes Phishing zu erstellen, Erkennungssysteme zu umgehen und Schwachstellen schneller zu entdecken. KMU sollten Sicherheitslösungen suchen, die KI-Fähigkeiten integrieren, um den Gegnern einen Schritt voraus zu bleiben.

Zero-Trust-Architektur

Das traditionelle perimeterbasierte Sicherheitsmodell wird in einer Welt obsolet, in der Mitarbeiter von überall aus arbeiten und Daten in mehreren Clouds gespeichert sind. Die Zero-Trust-Architektur geht vom Prinzip aus, dass keine Verbindung, kein Benutzer oder Gerät standardmäßig vertraut werden sollte, unabhängig davon, ob es sich innerhalb oder außerhalb des Unternehmensnetzwerks befindet. Jeder Zugriff muss kontinuierlich verifiziert und autorisiert werden. Obwohl die vollständige Implementierung dieses Modells komplex sein kann, können KMU damit beginnen, seine grundlegenden Prinzipien der kontinuierlichen Verifizierung und des minimalen Privilegs zu übernehmen.

Fazit: Cybersicherheit als Strategische Investition

Cybersicherheit kann nicht länger als optionale Ausgabe oder als Luxus betrachtet werden, der großen Konzernen vorbehalten ist. Für KMU stellt sie eine grundlegende strategische Investition dar, die die wertvollsten Vermögenswerte des Unternehmens schützt: Kundendaten, geistiges Eigentum und Unternehmensreputation. Die Kosten eines Cyberangriffs übersteigen bei weitem die Investition, die für die Implementierung angemessener Schutzmaßnahmen erforderlich ist.

Die Verbesserung der Sicherheitslage Ihres Unternehmens muss nicht überwältigend sein. Beginnen Sie mit den Grundlagen: Implementieren Sie robuste Backups, halten Sie Systeme aktuell, installieren Sie ein hochwertiges Business-Antivirus (denken Sie daran, dass Sie bei Licendi Lizenzen zu sehr wettbewerbsfähigen Preisen finden können), schulen Sie Ihre Mitarbeiter und etablieren Sie sichere Passwortrichtlinien. Von dieser soliden Grundlage aus können Sie zusätzliche Schutzschichten hinzufügen, wenn Ihre Bedürfnisse und Ressourcen wachsen.

Sicherheit ist ein kontinuierlicher Prozess, kein endgültiges Ziel. Bedrohungen entwickeln sich ständig weiter und Ihre Abwehrmaßnahmen müssen sich mit ihnen entwickeln. Bleiben Sie informiert, führen Sie regelmäßige Bewertungen Ihrer Sicherheitslage durch und zögern Sie nicht, bei Bedarf professionelle Hilfe zu suchen. Ihr Unternehmen, Ihre Mitarbeiter und Ihre Kunden verdienen die Gewissheit zu wissen, dass ihre Daten durch die besten verfügbaren Cybersicherheitspraktiken geschützt sind.

Die Zeit zu handeln ist jetzt. Jeder Tag, der ohne angemessene Schutzmaßnahmen vergeht, ist ein Tag unnötiger Exposition gegenüber Risiken, die vermieden werden können. Übernehmen Sie die Kontrolle über die digitale Sicherheit Ihres KMU und bauen Sie die Abwehrkräfte auf, die Ihr Unternehmen braucht, um in der digitalen Umgebung von 2026 und darüber hinaus zu gedeihen.