Alles, was Sie über die Sicherheit von SQL Server wissen müssen

Die Sicherheit von SQL Server war schon immer ein dringendes Anliegen, selbst für die erfahrensten SQL Server-Benutzer. Unabhängig von Ihrer Version ist die SQL Server-Datenbank ständig bedroht, da sie wertvolle Daten enthält, auf die böswillige Hacker zugreifen wollen.

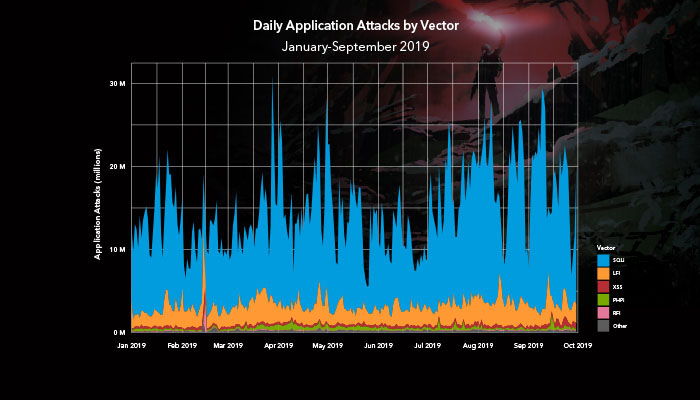

SQL-Injektionsangriffe (SQLi) sind einfach zu implementieren und potenziell gefährlich und daher bei Hackern sehr beliebt. Der State of the Internet/Sicherheitsbericht zeigt, dass SQLi allein 77 % aller Anwendungsangriffe im Jahr 2019 ausmacht. SQLi bedeutet, dass Hacker beliebige SQL-Server in die Datenbankabfrage der Anwendung einfügen, um sie zu zerstören.

Die Sicherheit von SQL Server-Umgebungen ist eine der Hauptaufgaben von Datenbankadministratoren. Glücklicherweise ist SQL Server als sichere Datenbankplattform konzipiert. Es verfügt über verschiedene Funktionen zur Verschlüsselung von Daten, zur Einschränkung des Zugriffs und der Berechtigung sowie zum Schutz von Daten vor Diebstahl, Zerstörung und anderen Arten von böswilligem Verhalten.

Dennoch gibt es immer noch zahlreiche Unternehmen, die von Schwachstellen in SQL-Datenbanken betroffen sind. Dazu gehören SQL Server Injection-Angriffe, SQL Server Credential Forcing und andere Angriffe zur Manipulation der Datenwiederherstellung.

Die Bedrohung für SQL Server ist heute allgegenwärtig. Das heißt aber nicht, dass wir nichts dagegen tun können. Um das Unternehmen vor solchen Angriffen zu schützen, müssen Datenbankadministratoren und Sicherheitsexperten die potenziellen Bedrohungen für die Datenbankverwaltungsplattform kennen und proaktive Schritte zur Minderung der Sicherheitsrisiken unternehmen.

Bewährte Praktiken für die Sicherheit von SQL Server

SQL Server ist eine der beliebtesten Datenplattformen der Welt. Es wird für die kritischen Operationen und Prozesse einer Organisation verwendet. Daher bietet es eine Vielzahl von Sicherheitstools zum Schutz vor bösartigen Angriffen und zur Sicherung von SQL Server-Instanzen.

Die Verwendung von Standardsicherheitseinstellungen kann jedoch Sicherheitslücken aufweisen, so dass das Netz anfällig für Angriffe ist.

Hier finden Sie eine SQL Server-Sicherheitscheckliste, mit der Sie Bedrohungen für Ihre Datenbankplattform wirksam abwehren können.

1. Durchführung mehrerer SQL Server-Sicherheitsaudits

Regelmäßige Sicherheits-, Anmelde- und Serverberechtigungsprüfungen sind eine Grundvoraussetzung, um potenzielle Angriffe zu verhindern und eine forensische Analyse einer möglichen Datenverletzung zu unterstützen. Ein unternehmensweites SQL Server-Sicherheitsaudit ist jedoch nicht nur eine Investition in die Sicherheit, sondern wurde im Zuge neuer Gesetze wie HIPAA und GDPR zu einer gesetzlichen Vorschrift.

Definieren Sie zunächst, was Sie prüfen wollen. In Ihren Server-Audits sollten Sie folgende Punkte überwachen.

• Benutzeranmeldungen

• Prüfung C2

• Gemeinsame Einhaltungskriterien

• Login-Prüfung

• Server-Konfiguration

• Änderungen der Regelung

• SQL Server-Überprüfung

• SQL-Ablaufverfolgung

• Erweiterte Ereignisse

• Erfassen von Änderungsdaten

• DML-, DDL- und Anmeldeauslöser

Eine routinemäßige Prüfung kann dazu beitragen, den Zustand Ihrer Datenbank und Ihres Netzes zu verbessern. Wenn beispielsweise eine Abfrage nicht ausgeführt werden kann, kann ein Audit den Grund dafür ermitteln: Liegt eine Sicherheitsbedrohung vor oder ist es ein Fehler in der Reihenfolge der SQL-Operationen?

Ebenso deuten wiederholte fehlgeschlagene Serveranmeldungen, Änderungen und Löschungen an eingeschränkten Datenbankobjekten sowie Änderungen an Einstellungen und Berechtigungen darauf hin, dass jemand versucht, auf Ihren Server zuzugreifen. Regelmäßige Sicherheitsprüfungen (einschließlich der Überprüfung von Anmeldungen) können Ihnen helfen, diese Anzeichen potenzieller Serverangriffe zu erkennen und sie zu stoppen, bevor sie größeren Schaden anrichten.

2. eine strenge Passwortpolitik haben

Alle Datenbankadministratorkonten müssen ein sicheres Passwort haben, um Brute-Force-Angriffe zu verhindern.

• Enthalten Sie mindestens 10 Zeichen, einschließlich Zahlen, Groß- und Kleinbuchstaben und Sonderzeichen. Sie können auch Passphrasen verwenden, die aus mindestens 15 Zeichen mit Buchstaben und Zahlen bestehen.

• Vermeiden Sie leicht zu erratende Passwörter wie "Passwort", "qwerty" oder die Namen und Geburtsdaten Ihres Ehepartners. Verwenden Sie außerdem nicht dasselbe Passwort für mehrere Systeme.

• Ändern Sie das Passwort regelmäßig.

Verwenden Sie Tools zur Passwortverwaltung mit einem starken Hauptschlüssel, um mehrere Passwörter zu speichern.

3. das System schlank halten

Mit unnötiger Software und zusätzlichen Anwendungen können Hacker Ihren SQL-Datenbankserver ausnutzen. Darüber hinaus sind Mehrfachanwendungen schwer zu verwalten und veralten schnell.

Wir alle wissen, wie veraltete oder nicht gepatchte Anwendungen Sicherheitslücken in das System einführen und Angreifer dazu einladen, nicht autorisierten Code auf einem SQL-Server über einen autorisierten Pfad auszuführen (SQL-Injection).

Beschränken Sie die Installation von SQL-Datenbankkomponenten und -funktionen auf diejenigen, die für bestimmte Aufgaben erforderlich sind. Dies verringert den Ressourcenverbrauch der Datenbank und vereinfacht die Verwaltung, wodurch das Sicherheitsrisiko minimiert wird.

4. Anwendung des Prinzips der geringsten Privilegien

Wir alle kennen den Grundsatz der geringsten benötigten Privilegien, ein gängiger Ausdruck im Bereich der Informationssicherheit und der Informatik. Sie besagt, dass einem Konto nur die Privilegien (in diesem Fall die Mindestberechtigungen und Systemrechte) eingeräumt werden sollten, die für sein ordnungsgemäßes Funktionieren erforderlich sind.

Legen Sie auf der Grundlage dieses Prinzips fest, welche Konten zur Ausführung welcher Datenbankdienste berechtigt sein sollen. Besser noch: Weisen Sie einem bestimmten Dienst ein eigenes Konto zu. Auf diese Weise können die anderen Dienste bei einem Ausfall eines Dienstes die Sicherheit durchsetzen und normal weiterarbeiten.

Dies sind einige der Konten, die Sie für SQL Server-Dienste haben können.

• Ein Domänenbenutzerkonto - Dies ist der am häufigsten verwendete Kontotyp für die Ausführung von SQL Server-Diensten, da er recht sicher ist, da er keine Administratorrechte besitzt.

• Active Directory Managed Service Accounts - Dieses Konto ist sicherer als ein Domänenbenutzerkonto, da Sie sich mit diesem Konto nicht auf dem Server anmelden können und keine manuellen Kennwortrücksetzungen vornehmen müssen.

• Lokales Benutzerkonto - Normalerweise eine gute Option für Umgebungen ohne Domäne.

• Lokales Systemkonto - Diese Konten haben umfassende Rechte und uneingeschränkten Zugriff auf alle lokalen Systemressourcen. Das lokale Systemkonto verfügt über Berechtigungen, die ein SQL-Server nicht benötigt, so dass Sie es nicht zur Ausführung von Diensten verwenden sollten.

• Ein Netzwerkdienstkonto - Verfügt über weniger Berechtigungen als ein Systemkonto, hat aber mehr Zugriff auf Netzwerkressourcen und -objekte als Mitglieder der Benutzergruppe. Vermeiden Sie diese Art von Konten nach Möglichkeit.

• Das virtuelle Dienstkonto - Dieses Konto ähnelt dem von AD verwalteten Dienstkonto, kann aber zur Verwaltung von Diensten ohne Domäne verwendet werden. Technisch gesehen handelt es sich um ein integriertes Netzdienstkonto, das eine eigene eindeutige Kennung hat. Dies macht virtuelle Dienstkonten ideal für SQL-Dienste.

5. Verfügen Sie über eine solide Strategie zur Sicherung von Datenbanken.

Erstellen Sie immer Sicherungskopien Ihrer SQL-Datenbank und speichern Sie diese an verschiedenen Orten außerhalb Ihres Netzwerks. Verlassen Sie sich auf SQL-Wiederherstellungstools von Drittanbietern, um SQL-Datenbankprobleme wie Korruption und Unzugänglichkeit von Datenbankdateien zu lösen.

Und was noch? Denken Sie daran, Ihre SQL Server-Datenbank-Backups zu verschlüsseln. Ihre Sicherungskopie enthält dieselben sensiblen Daten wie Ihre Datenbank und sollte daher ebenso geschützt werden. Sie wollen nicht, dass Ihre Sicherungsdateien beschädigt werden. Wenden Sie also die gleichen Protokolle an, einschließlich Zugangsbeschränkungen, Sicherheitsmaßnahmen und Überwachung/Kontrolle des Zugriffs auf die Sicherungsdaten.

6. Verwenden Sie ein geeignetes SQL Server-Überwachungstool

Ein robustes SQL Server-Überwachungstool sollte in der Lage sein, die Prozesse einer Datenbankanwendung zu scannen und Änderungen an der Konfiguration des Datenbankservers zu überwachen. Es sollte Fehler, Sitzungen und einzelne SQL Server-Anweisungen, die den Zugriff auf sensible Informationen ermöglichen, schnell erkennen.

Es darf nicht vergessen werden, dass das Überwachungsinstrument selbst ein Sicherheitsrisiko darstellen kann, da es sich um ein sensibles System handelt, das überwacht wird. Daher muss das Tool moderne Sicherheitspraktiken verwenden, die es ihm ermöglichen, die langfristige Gesundheit Ihrer Datenbank und Ihres Netzwerks zu erhalten.

Setzen Sie ein geeignetes SQL Server-Überwachungstool ein, um Ihren Server vor häufigen Angriffen zu schützen, Leistungsprobleme zu beheben und Ihr Netzwerk funktionsfähig zu halten.

Zusammenfassend

SQL Server bietet mehrere Funktionen zur Unterstützung und Sicherung von Datenbankanwendungen. Es ist jedoch unmöglich, vorherzusagen, welche Sicherheitsbedrohungen im Laufe der Zeit auftreten können. Daher ist es ratsam, die gängigsten Best Practices und Sicherheitsüberlegungen zum Schutz Ihrer Datenbankanwendungen zu kennen.

Die oben genannten Informationen helfen Ihnen beim Aufbau einer soliden SQL Server-Sicherheitsstrategie, mit der Sie gängigen Sicherheitsbedrohungen begegnen können.

Wenn Sie irgendwelche Fragen haben, fragen Sie uns hier oder in unserem Web-Chat.

Wenn Sie mehr von unseren Inhalten sehen möchten, besuchen Sie gerne unseren YouTube-Kanal.

Verwandte Blogbeiträge

https://telsa.licendi.com/blog/sql-server/https://telsa.licendi.com/blog/sql-server-2019/