Tutto quello che deve sapere sulla sicurezza di SQL Server

La sicurezza di SQL Server è sempre stata una preoccupazione pressante, anche per gli utenti più esperti di SQL Server. Indipendentemente dalla sua versione, il database di SQL Server è sotto costante minaccia perché contiene dati preziosi a cui hacker malintenzionati vogliono accedere.

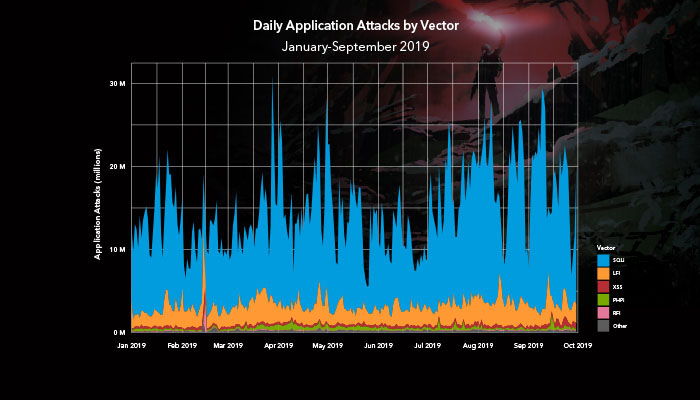

Gli attacchi SQL injection (SQLi) sono facili da implementare e potenzialmente pericolosi, il che li rende molto popolari tra gli hacker. Lo State of the Internet/Security Report mostra che SQLi da solo rappresenta il 77% di tutti gli attacchi alle applicazioni nel 2019. SQLi significa che gli hacker inseriscono server SQL arbitrari nella query del database dell'applicazione per distruggerla.

La sicurezza degli ambienti SQL Server è uno dei compiti principali degli amministratori di database. Fortunatamente SQL Server è progettato per essere una piattaforma di database sicura. Ha diverse caratteristiche per criptare i dati, limitare l'accesso e l'autorizzazione e proteggere i dati da furto, distruzione e altri tipi di comportamento malevolo.

Tuttavia, ci sono ancora molte aziende che sono affette da vulnerabilità nei database SQL. Questi includono attacchi di SQL Server injection, SQL Server credential forcing e altri attacchi di manipolazione di recupero dati.

La minaccia a SQL Server è onnipresente oggi. Ma questo non significa che non possiamo farci nulla. Per proteggere l'impresa da questi attacchi, gli amministratori di database e i professionisti della sicurezza devono capire le minacce potenziali alla piattaforma di gestione del database e prendere misure proattive per mitigare i rischi di sicurezza.

Migliori pratiche per la sicurezza di SQL Server

SQL Server è una delle piattaforme di dati più popolari al mondo. Si usa per le operazioni e i processi critici di un'organizzazione. Perciò offre una varietà di strumenti di sicurezza per proteggere da attacchi maligni e per rendere sicure le istanze di SQL Server.

Tuttavia, l'uso di impostazioni di sicurezza predefinite può avere vulnerabilità di sicurezza, lasciando la rete vulnerabile agli attacchi. Qui troverà una lista di controllo della sicurezza di SQL Server che può usare per allontanare efficacemente le minacce alla sua piattaforma di database.

1. realizzazione di diversi audit di sicurezza di SQL Server

Gli audit regolari di sicurezza, logon e autorizzazione dei server sono un requisito fondamentale per prevenire potenziali attacchi e supportare l'analisi forense di una possibile violazione dei dati. Tuttavia, un audit di sicurezza SQL Server a livello aziendale non è solo un investimento nella sicurezza, ma è diventato un requisito legale sulla scia di nuove leggi come HIPAA e GDPR.

Per prima cosa definisca cosa vuole controllare. Nei suoi audit dei server dovrebbe monitorare i seguenti punti.

• Accessi utente

• Esame C2

• Criteri di conformità comuni

• Controllo dell'accesso

• Configurazione del server

• Modifiche al regolamento

• Verifica di SQL Server

• Tracciamento SQL

• Eventi estesi

• Inserimento di dati di modifica

• DML, DDL e trigger di iscrizione

Un audit di routine può aiutare a migliorare la salute del suo database e della sua rete. Per esempio, se una query non può essere eseguita, un audit può identificarne il motivo: C'è una minaccia alla sicurezza o è un errore nella sequenza delle operazioni SQL?

Allo stesso modo, ripetuti login falliti al server, modifiche e cancellazioni di oggetti del database limitati e cambiamenti di impostazioni e permessi indicano che qualcuno sta cercando di accedere al suo server. Controlli regolari della sicurezza (inclusa la verifica di logon) possono aiutarla a individuare questi segni di potenziali attacchi al server e fermarli prima che facciano altri danni.

2. Avere una rigorosa politica di password

Tutti gli account di amministratore del database devono avere una password sicura per evitare attacchi brute force.

• Contiene almeno 10 caratteri, inclusi numeri, lettere maiuscole e minuscole e caratteri speciali. Può anche usare delle frasi d'ordine composte da almeno 15 caratteri tra lettere e numeri.

• Eviti password facili da indovinare come "password", "qwerty" o il nome e la data di nascita del suo coniuge. Inoltre, non usi la stessa password per più sistemi.

• Cambi regolarmente la password.

Utilizzi strumenti di gestione delle password con una chiave principale forte per memorizzare password multiple.

3. Mantenere il sistema snello

Con software inutile e applicazioni aggiuntive, gli hacker possono sfruttare il suo server di database SQL. Inoltre, le applicazioni multiple sono difficili da gestire e diventano rapidamente obsolete.

Sappiamo tutti come applicazioni obsolete o senza patch introducano vulnerabilità nel sistema e invitino gli aggressori ad eseguire codice non autorizzato su un server SQL attraverso un percorso autorizzato (SQL injection).

Limiti l'installazione di componenti e funzioni del database SQL a quelli necessari per compiti specifici. Questo riduce il consumo di risorse del database e semplifica l'amministrazione, minimizzando il rischio di sicurezza.

4. applicazione del principio del minor privilegio

Tutti conosciamo il principio del minimo privilegio richiesto, un'espressione comune nel campo della sicurezza dell'informazione e dell'informatica. Afferma che ad un account dovrebbero essere concessi solo i privilegi (in questo caso i privilegi minimi e i diritti di sistema) che sono necessari per il suo corretto funzionamento.

In base a questo principio, determini quali account devono essere autorizzati a eseguire quali servizi di database. Meglio ancora, assegni un account separato ad un servizio particolare. In questo modo, se un servizio fallisce, gli altri servizi possono applicare la sicurezza e continuare a funzionare normalmente.

Questi sono alcuni degli account che può avere per i servizi di SQL Server.

• Un account utente di dominio - Questo è il tipo di account più usato per eseguire i servizi di SQL Server perché è abbastanza sicuro in quanto non ha diritti di amministratore.

• Account di servizio gestito da Active Directory - Questo account è più sicuro di un account utente di dominio perché non si può accedere al server con questo account e non è necessario eseguire reset manuali della password.

• Account utente locale - Di solito una buona opzione per ambienti senza dominio.

• Account di sistema locale - Questi account hanno privilegi completi e accesso illimitato a tutte le risorse di sistema locali. L'account di sistema locale ha privilegi di cui un server SQL non ha bisogno, quindi non dovrebbe usarlo per eseguire servizi.

• Un account di servizio di rete - Ha meno privilegi di un account di sistema, ma ha più accesso a risorse e oggetti di rete rispetto ai membri del gruppo di utenti. Eviti questi tipi di conti se possibile.

• L'account di servizio virtuale - Questo account è simile all'account di servizio gestito AD, ma può essere usato per gestire servizi senza un dominio. Tecnicamente è un conto di servizio di rete integrato che ha il suo identificatore unico. Questo rende i conti di servizio virtuali ideali per i servizi SQL.

5. avere una strategia solida per mettere in sicurezza i database.

Faccia sempre un backup del suo database SQL e lo conservi in luoghi diversi fuori dalla sua rete. Si affidi a strumenti di recupero SQL di terzi per risolvere problemi di database SQL come corruzione e inaccessibilità di file di database.

E cos'altro? Si ricordi di criptare i suoi backup del database di SQL Server. La sua copia di backup contiene gli stessi dati sensibili del suo database e deve quindi essere protetta allo stesso modo. Non vuole che i suoi file di backup siano corrotti. Quindi applichi gli stessi protocolli, comprese le restrizioni di accesso, le misure di sicurezza e il monitoraggio/controllo dell'accesso ai dati di backup.

6. usi uno strumento di monitoraggio di SQL Server adatto

Un robusto strumento di monitoraggio di SQL Server dovrebbe essere in grado di analizzare i processi di un'applicazione di database e monitorare i cambiamenti nella configurazione del server di database. Dovrebbe rilevare rapidamente errori, sessioni e dichiarazioni individuali di SQL Server che permettono l'accesso a informazioni sensibili.

È importante ricordare che lo stesso strumento di monitoraggio può essere un rischio per la sicurezza, dato che si tratta di un sistema sensibile che viene monitorato. Pertanto, lo strumento deve usare pratiche di sicurezza moderne che gli permettano di mantenere la salute a lungo termine del suo database e della sua rete.

Utilizzi un appropriato strumento di monitoraggio di SQL Server per proteggere il suo server da attacchi comuni, risolvere problemi di performance e mantenere la sua rete operativa.

In sintesi

SQL Server offre diverse caratteristiche per supportare e proteggere le applicazioni di database. Tuttavia è impossibile prevedere quali minacce alla sicurezza possano verificarsi nel tempo. Pertanto è consigliabile conoscere le migliori pratiche e le considerazioni di sicurezza più comuni per proteggere le sue applicazioni di database.

Le informazioni di cui sopra l'aiuteranno a costruire una solida strategia di sicurezza di SQL Server per contrastare le comuni minacce alla sicurezza.

Se ha delle domande, ce le faccia qui o nella nostra web chat.

Se vuole vedere altri nostri contenuti, visiti pure il nostro canale YouTube.

Articoli del blog correlati

https://telsa.licendi.com/blog/sql-server/https://telsa.licendi.com/blog/sql-server-2019/