Sécurité pour les PME en 2026

Dans le paysage numérique actuel, les petites et moyennes entreprises sont devenues la cible principale des cybercriminels. En 2026, les attaques ciblant les PME ont augmenté de manière exponentielle, profitant du fait que nombre de ces organisations manquent des ressources et des connaissances nécessaires pour mettre en œuvre des mesures de protection robustes. Ce guide complet vous fournira tous les outils, stratégies et connaissances dont vous avez besoin pour protéger votre entreprise contre les cybermenaces les plus sophistiquées d'aujourd'hui.

La transformation numérique a apporté d'innombrables avantages aux entreprises de toutes tailles, mais elle a également ouvert de nouvelles portes aux attaquants. Aujourd'hui plus que jamais, investir dans la cybersécurité n'est pas un luxe, mais une nécessité impérative pour assurer la continuité opérationnelle et la confiance des clients. Tout au long de cet article, nous explorerons chaque aspect fondamental de la protection numérique des entreprises, des menaces les plus courantes aux solutions les plus efficaces disponibles sur le marché.

Pourquoi les PME Sont la Cible Préférée des Cybercriminels

Il existe une idée fausse très répandue parmi les propriétaires de petites entreprises : penser que les hackers n'attaquent que les grandes entreprises. La réalité est complètement différente. Les cybercriminels ont découvert que les PME représentent des cibles beaucoup plus rentables en termes d'effort investi par rapport au bénéfice obtenu. Alors que les grandes entreprises disposent de départements de sécurité dédiés, de pare-feu d'entreprise et de protocoles stricts, les petites et moyennes entreprises fonctionnent souvent avec des systèmes obsolètes et sans personnel spécialisé en sécurité informatique.

Ressources Limitées et Manque de Personnel Spécialisé

La plupart des PME fonctionnent avec des budgets serrés où la cybersécurité figure rarement parmi les priorités. Les propriétaires d'entreprises doivent fréquemment choisir entre investir dans la croissance commerciale ou la protection numérique, et malheureusement, la sécurité est souvent reléguée au second plan. Cette situation crée des vulnérabilités évidentes que les attaquants exploitent sans merci. De plus, embaucher un spécialiste en cybersécurité à temps plein est économiquement irréalisable pour la plupart de ces entreprises, laissant la responsabilité de la protection numérique entre les mains d'employés sans formation spécifique.

Données Précieuses avec une Protection Minimale

Les petites entreprises gèrent des informations extrêmement précieuses : données clients, informations financières, secrets commerciaux, identifiants d'accès aux plateformes bancaires, et bien plus encore. Toutes ces informations sont extrêmement attrayantes pour les cybercriminels, qui savent qu'ils peuvent les obtenir relativement facilement en raison des faibles mesures de protection mises en place. Une attaque réussie contre une PME peut donner accès à des milliers de dossiers clients, des informations de cartes de crédit et des données sensibles qui sont ensuite vendues sur les marchés clandestins du dark web.

Les Principales Menaces de Cybersécurité pour les PME en 2026

L'écosystème des cybermenaces évolue constamment, s'adaptant aux nouvelles technologies et développant des techniques de plus en plus sophistiquées pour contourner les mesures de sécurité traditionnelles. Comprendre les menaces actuelles constitue la première étape fondamentale pour s'en défendre efficacement. Ci-dessous, nous analysons les principales menaces auxquelles font face les PME cette année.

Ransomware : La Menace qui Paralyse les Entreprises

Le ransomware continue d'être la menace la plus dévastatrice pour les petites et moyennes entreprises. Ce type de malware chiffre tous les fichiers du système infecté, laissant l'entreprise complètement paralysée jusqu'au paiement d'une rançon, généralement en cryptomonnaie. En 2026, les attaques par ransomware sont devenues plus sélectives et les rançons demandées ont considérablement augmenté. Les groupes criminels recherchent leurs victimes à l'avance pour déterminer combien elles peuvent payer, maximisant ainsi leurs profits.

Les conséquences d'une attaque par ransomware vont au-delà du paiement de la rançon. De nombreuses entreprises qui acceptent de payer découvrent que les criminels ne tiennent pas parole et ne fournissent pas les clés de déchiffrement, ou que les données récupérées sont corrompues. De plus, le temps d'arrêt pendant l'attaque génère d'énormes pertes économiques : clients insatisfaits, commandes non traitées, services interrompus et atteinte à la réputation qui peut prendre des années à réparer.

Phishing et Attaques d'Ingénierie Sociale

Les attaques de phishing représentent le point d'entrée le plus courant pour les cybercriminels. Par le biais de courriels falsifiés imitant des communications légitimes de banques, de fournisseurs de services ou même de collègues, les attaquants trompent les employés pour qu'ils révèlent des identifiants d'accès, des informations financières ou téléchargent des fichiers malveillants. En 2026, ces attaques ont atteint des niveaux de sophistication sans précédent, utilisant l'intelligence artificielle pour créer des messages pratiquement impossibles à distinguer des communications authentiques.

Le spear phishing, une variante plus ciblée de ces attaques, se concentre sur des individus spécifiques au sein de l'organisation, généralement ceux ayant accès à des informations sensibles ou la capacité d'effectuer des transferts financiers. Les attaquants recherchent leurs victimes sur les réseaux sociaux et d'autres sources publiques, personnalisant leurs messages pour augmenter les chances de succès. Un seul clic négligent peut compromettre l'ensemble de l'infrastructure de l'entreprise.

Malware et Logiciels Malveillants Avancés

Au-delà du ransomware, il existe tout un écosystème de logiciels malveillants conçus pour infiltrer les systèmes d'entreprise. Les chevaux de Troie permettent aux attaquants d'accéder à distance aux ordinateurs infectés, les keyloggers enregistrent chaque frappe capturant mots de passe et données sensibles, et les cryptomineurs utilisent les ressources informatiques de l'entreprise pour miner des cryptomonnaies à l'insu du propriétaire. Chacune de ces menaces peut causer des dommages importants aux opérations et aux finances de l'entreprise.

Menaces Internes et Erreurs Humaines

Toutes les menaces ne viennent pas de l'extérieur. Les employés mécontents, les anciens travailleurs dont les accès n'ont pas été révoqués ou simplement les erreurs humaines involontaires représentent un risque important pour la sécurité de l'entreprise. Un employé qui réutilise des mots de passe faibles, partage ses identifiants avec des collègues ou connecte des périphériques USB non autorisés peut créer des vulnérabilités que les attaquants externes exploitent.

Stratégies Fondamentales de Cybersécurité pour Votre PME

Mettre en œuvre une stratégie de cybersécurité efficace ne nécessite pas nécessairement de gros investissements. Avec les bonnes mesures et une approche systématique, toute PME peut établir une base solide de protection qui entrave considérablement le travail des attaquants. La clé est d'adopter une approche multicouche qui combine technologie, processus et formation du personnel.

Mise en Place de Sauvegardes Robustes

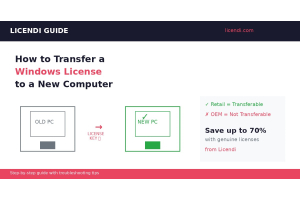

Les sauvegardes constituent la dernière ligne de défense contre les ransomwares et autres catastrophes numériques. Une stratégie de sauvegarde efficace doit suivre la règle 3-2-1 : maintenir au moins trois copies des données importantes, stockées sur deux types de supports différents, avec au moins une copie située hors site ou dans le cloud. Il est essentiel que les sauvegardes soient effectuées automatiquement et régulièrement, et que leur intégrité soit périodiquement vérifiée par des tests de restauration.

Il est tout aussi important que les sauvegardes soient isolées du système principal. De nombreuses attaques modernes par ransomware recherchent spécifiquement les sauvegardes pour les chiffrer également, laissant la victime sans options de récupération. L'utilisation de solutions de sauvegarde immuables ou avec air gap garantit que les attaquants ne peuvent pas accéder à ces sauvegardes même s'ils compromettent le système principal.

Maintenance et Mise à Jour des Systèmes

Les systèmes obsolètes représentent l'une des vulnérabilités les plus exploitées par les cybercriminels. Chaque fois qu'un fabricant de logiciels publie un correctif de sécurité, il révèle indirectement l'existence d'une vulnérabilité que les attaquants peuvent exploiter. Maintenir tous les systèmes d'exploitation, applications et micrologiciels à jour ferme ces failles de sécurité avant qu'elles ne puissent être exploitées. Configurer les mises à jour automatiques chaque fois que possible élimine le facteur humain de l'équation.

Politiques de Mots de Passe et Authentification Multifacteur

Les mots de passe faibles ou réutilisés restent l'une des principales causes de failles de sécurité. Mettre en œuvre une politique de mots de passe robuste exigeant des combinaisons longues et complexes, ainsi que l'interdiction de réutiliser les mots de passe sur différents services, constitue une mesure basique mais fondamentale. L'utilisation de gestionnaires de mots de passe facilite le respect de ces politiques sans surcharger les employés.

L'authentification multifacteur ajoute une couche de protection supplémentaire qui peut faire la différence entre une tentative d'attaque échouée et une faille de sécurité catastrophique. Même si un attaquant obtient les identifiants d'un employé par phishing, il ne pourra pas accéder au système sans le deuxième facteur d'authentification, qu'il s'agisse d'un code envoyé sur un téléphone mobile, d'une application d'authentification ou d'une clé de sécurité physique.

Formation et Sensibilisation du Personnel

La technologie la plus avancée est inutile si les employés ne savent pas l'utiliser correctement ou s'ils sont victimes d'attaques d'ingénierie sociale. Investir dans des programmes de formation continue qui enseignent comment identifier les courriels de phishing, pratiquer de bonnes habitudes de sécurité et signaler les incidents suspects transforme chaque membre de l'équipe en première ligne de défense. Les simulations de phishing permettent d'évaluer le niveau de préparation du personnel et d'identifier les domaines nécessitant une formation supplémentaire.

Solutions Logicielles Essentielles pour la Protection des Entreprises

Disposer des bons outils logiciels fait une différence substantielle dans la capacité d'une PME à détecter, prévenir et répondre aux cybermenaces. Le marché offre de multiples solutions adaptées à différents besoins et budgets, permettant aux entreprises de toute taille de mettre en œuvre des protections professionnelles.

Solutions Antivirus et Protection des Terminaux

Un antivirus professionnel de qualité constitue le fondement de toute stratégie de cybersécurité. Contrairement aux solutions gratuites destinées aux consommateurs, les logiciels antivirus professionnels offrent une gestion centralisée, une protection en temps réel contre les menaces connues et inconnues, et des capacités de détection basées sur le comportement qui identifient les malwares même en l'absence de signature connue. Les solutions modernes de protection des terminaux vont au-delà de l'antivirus traditionnel, intégrant des fonctionnalités telles que le contrôle des applications, la prévention des pertes de données et la réponse automatisée aux incidents.

Il est essentiel de choisir des solutions de fabricants reconnus avec un historique prouvé d'efficacité et de mises à jour constantes. Des marques telles que Bitdefender, Kaspersky, Norton, ESET et Trend Micro offrent d'excellentes options pour les PME, avec différents niveaux de protection et fonctionnalités qui s'adaptent aux besoins spécifiques de chaque entreprise.

Pare-feu et Sécurité Réseau

Le pare-feu agit comme gardien du réseau de l'entreprise, contrôlant le trafic entrant et sortant selon des règles prédéfinies. Les pare-feu de nouvelle génération combinent les fonctions traditionnelles de filtrage de paquets avec des capacités avancées telles que l'inspection approfondie des paquets, la prévention des intrusions et le filtrage de contenu. Pour les PME, il existe des solutions qui intègrent plusieurs fonctions de sécurité dans un seul appareil, simplifiant la gestion et réduisant les coûts.

VPN d'Entreprise pour le Télétravail Sécurisé

Avec l'essor du télétravail, les réseaux privés virtuels sont devenus un outil essentiel pour les PME. Un VPN d'entreprise chiffre toutes les communications entre les appareils des employés et le réseau de l'entreprise, les protégeant contre l'interception même lors de l'utilisation de réseaux WiFi publics potentiellement non sécurisés. La mise en œuvre d'un VPN de qualité garantit que les informations sensibles de l'entreprise restent protégées quel que soit l'endroit d'où travaillent les employés.

Licendi : Votre Allié pour Obtenir des Licences Antivirus

Nous comprenons que le budget est une préoccupation constante pour les petites et moyennes entreprises, surtout lorsqu'il s'agit d'investir dans des logiciels de sécurité. C'est pourquoi nous voulons vous présenter Licendi, une boutique spécialisée où vous pouvez acheter des licences antivirus originales à des prix compétitifs, vous permettant de protéger votre entreprise sans compromettre vos finances.

Pourquoi Choisir Licendi pour Vos Licences Logicielles

Chez Licendi, vous trouverez un vaste catalogue de licences antivirus des marques les plus reconnues du marché, toutes 100% originales et légitimes. Contrairement à d'autres boutiques, Licendi se spécialise dans l'offre de prix réduits sans sacrifier l'authenticité ni la qualité du produit. Cela signifie que vous pouvez obtenir la même protection de niveau entreprise utilisée par les grandes sociétés, mais à une fraction du coût habituel.

La boutique propose des licences pour plusieurs appareils, idéales pour les PME qui doivent protéger plusieurs ordinateurs, serveurs et appareils mobiles. De plus, le processus d'achat est simple et rapide, avec une livraison immédiate des clés de licence par courriel. L'équipe du service client de Licendi est disponible pour répondre à toutes vos questions sur le produit qui convient le mieux aux besoins spécifiques de votre entreprise.

Produits Disponibles et Avantages Exclusifs

Chez Licendi, vous pouvez trouver des licences des principaux fabricants de logiciels de sécurité, notamment des solutions antivirus complètes, des suites de sécurité intégrales, une protection pour serveurs, et bien plus encore. La boutique met constamment à jour son catalogue pour inclure les dernières versions de logiciels, vous assurant toujours un accès à la protection la plus récente contre les menaces émergentes.

Les avantages d'acheter chez Licendi vont au-delà du prix. La boutique offre une garantie sur toutes ses licences, un support après-vente pour tout problème d'activation, et des conseils personnalisés pour vous aider à choisir la solution la plus adaptée en fonction de la taille de votre entreprise, du type d'appareils que vous utilisez et de votre niveau de risque spécifique. Investir dans la cybersécurité n'a jamais été aussi accessible pour les PME.

Création d'un Plan de Réponse aux Incidents

Même avec les meilleures mesures préventives, aucune organisation n'est complètement à l'abri d'un incident de sécurité. La différence entre une crise gérable et un désastre commercial réside dans la préparation préalable et la capacité à répondre rapidement et efficacement lorsqu'un incident survient. Développer un plan de réponse aux incidents documenté et testé est essentiel pour toute PME qui prend sa cybersécurité au sérieux.

Identification et Classification des Incidents

La première étape de tout plan de réponse est d'établir des procédures claires pour identifier et classifier les incidents de sécurité. Tous les événements ne nécessitent pas la même réponse : un employé qui oublie son mot de passe n'a pas la même gravité qu'un ransomware actif chiffrant des fichiers. Définir des catégories d'incidents avec leurs niveaux de gravité respectifs permet de prioriser les ressources et d'agir proportionnellement à la menace réelle.

Confinement et Éradication des Menaces

Une fois un incident identifié, la priorité immédiate est de contenir les dégâts pour empêcher leur propagation. Cela peut impliquer d'isoler les équipements infectés du réseau, de révoquer les identifiants compromis ou de désactiver les services affectés. Ensuite, la menace est éradiquée en supprimant le malware, en fermant les vulnérabilités exploitées et en vérifiant qu'aucune trace de l'infection ne subsiste sur aucun système.

Récupération et Leçons Apprises

La phase de récupération consiste à restaurer les systèmes et données affectés à leur état opérationnel normal, en utilisant les sauvegardes si nécessaire. Une fois la crise surmontée, il est essentiel de mener une analyse post-incident pour identifier ce qui a échoué, comment cela aurait pu être évité et quelles améliorations devraient être mises en œuvre pour éviter des incidents similaires à l'avenir. Documenter ces leçons apprises renforce continuellement les défenses de l'organisation.

Conformité Réglementaire et Protection des Données

Les PME doivent se conformer à diverses réglementations relatives à la protection des données et à la sécurité de l'information. En Europe, le Règlement Général sur la Protection des Données établit des obligations strictes sur la manière dont les entreprises doivent gérer les données personnelles de leurs clients et employés. Le non-respect peut entraîner des sanctions financières importantes qui pourraient mettre en péril la viabilité de l'entreprise.

RGPD et Obligations de Sécurité

Le RGPD exige que les organisations mettent en œuvre des mesures techniques et organisationnelles appropriées pour garantir un niveau de sécurité adapté au risque. Cela inclut la capacité d'assurer la confidentialité, l'intégrité et la disponibilité des systèmes de traitement, ainsi que la capacité de restaurer rapidement la disponibilité et l'accès aux données personnelles en cas d'incident. De plus, les entreprises doivent notifier les violations de sécurité affectant les données personnelles dans les 72 heures suivant leur détection.

Documentation et Audits de Sécurité

Maintenir une documentation complète de toutes les mesures de sécurité mises en œuvre, des incidents survenus et des actions entreprises est essentiel tant pour démontrer la conformité réglementaire que pour améliorer continuellement la posture de sécurité. Réaliser des audits de sécurité périodiques, en interne ou par des consultants externes, permet d'identifier les vulnérabilités avant qu'elles ne soient exploitées et de vérifier que les contrôles mis en place fonctionnent comme prévu.

Tendances en Cybersécurité et Préparation pour l'Avenir

Le paysage de la cybersécurité évolue constamment, et les PME doivent rester informées des tendances émergentes pour se préparer adéquatement. L'intelligence artificielle transforme à la fois les attaques et les défenses, les appareils IoT élargissent la surface d'attaque, et les architectures zero trust deviennent le nouveau standard de la sécurité d'entreprise.

Intelligence Artificielle en Cybersécurité

L'intelligence artificielle révolutionne le domaine de la cybersécurité. D'un côté, les défenseurs utilisent des algorithmes d'apprentissage automatique pour détecter les menaces inconnues, identifier les comportements anormaux et automatiser les réponses aux incidents. De l'autre, les attaquants emploient ces mêmes technologies pour créer des phishing plus convaincants, contourner les systèmes de détection et découvrir les vulnérabilités plus rapidement. Les PME devraient rechercher des solutions de sécurité intégrant des capacités d'IA pour garder une longueur d'avance sur les adversaires.

Architecture Zero Trust

Le modèle de sécurité traditionnel basé sur le périmètre devient obsolète dans un monde où les employés travaillent de n'importe où et où les données résident dans plusieurs clouds. L'architecture zero trust part du principe qu'aucune connexion, utilisateur ou appareil ne doit être considéré comme fiable par défaut, qu'il soit à l'intérieur ou à l'extérieur du réseau de l'entreprise. Chaque accès doit être vérifié et autorisé en permanence. Bien que la mise en œuvre complète de ce modèle puisse être complexe, les PME peuvent commencer par adopter ses principes fondamentaux de vérification continue et de moindre privilège.

Conclusion : La Cybersécurité comme Investissement Stratégique

La cybersécurité ne peut plus être considérée comme une dépense optionnelle ou un luxe réservé aux grandes entreprises. Pour les PME, elle représente un investissement stratégique fondamental qui protège les actifs les plus précieux de l'entreprise : les données clients, la propriété intellectuelle et la réputation commerciale. Les coûts d'une cyberattaque dépassent de loin l'investissement nécessaire pour mettre en œuvre des mesures de protection adéquates.

Commencer à améliorer la posture de sécurité de votre entreprise n'a pas à être accablant. Commencez par les bases : mettez en place des sauvegardes robustes, maintenez les systèmes à jour, installez un antivirus professionnel de qualité (rappelez-vous que chez Licendi vous pouvez trouver des licences à des prix très compétitifs), formez vos employés et établissez des politiques de mots de passe sécurisés. À partir de cette base solide, vous pouvez ajouter des couches de protection supplémentaires à mesure que vos besoins et ressources augmentent.

La sécurité est un processus continu, pas une destination finale. Les menaces évoluent constamment et vos défenses doivent évoluer avec elles. Restez informé, effectuez des évaluations périodiques de votre posture de sécurité et n'hésitez pas à demander l'aide de professionnels si nécessaire. Votre entreprise, vos employés et vos clients méritent la tranquillité d'esprit de savoir que leurs données sont protégées par les meilleures pratiques de cybersécurité disponibles.

Le moment d'agir est maintenant. Chaque jour qui passe sans mesures de protection adéquates est un jour d'exposition inutile à des risques qui peuvent être évités. Prenez le contrôle de la sécurité numérique de votre PME et construisez les défenses dont votre entreprise a besoin pour prospérer dans l'environnement numérique de 2026 et au-delà.